top of page

Tecnología

Dispositivos auto-reparables: Materiales inteligentes que se curan a sí mismos

Por Víctor M Aviña Alva Tijuana BC 23 de febrero de 2026.- ¿Alguna vez has sentido ese microinfarto al ver cómo tu teléfono cae al suelo y rebota contra el pavimento? Seguramente, lo primero que haces es recogerlo con miedo, rogando que la pantalla no se haya convertido en un mapa de grietas. Pues bien, imagina por un momento que ese daño no fuera permanente y que, en cuestión de minutos o pocas horas, los rasguños y las fracturas comenzaran a cerrarse solos, tal como sucede

hace 16 horas3 Min. de lectura

Gadgets de cocina inteligentes: La tecnología en tu mesa

Por Víctor M Aviña Alva Tijuana BC 20 de febrero de 2026.- Imagina por un momento que entras en tu cocina después de un largo día de trabajo y, sin que tengas que mover un solo dedo, las luces se ajustan a un tono cálido mientras tu horno te sugiere una receta basada exactamente en los ingredientes que tienes en el refrigerador. Lo que antes parecía una escena sacada de una película de ciencia ficción hoy es una realidad que está transformando el corazón de nuestros hogares.

hace 4 días3 Min. de lectura

Robots blandos (soft robotics): Inspirados en la naturaleza para una mayor adaptabilidad

Por Víctor M Aviña Alva Tijuana BC 19 de febrero de 2026.- Seguro que cuando cierras los ojos e imaginas un robot, lo primero que te viene a la mente es una estructura metálica, rígida y llena de cables, algo parecido a los androides que vemos en las películas de ciencia ficción. Durante décadas, la robótica se ha centrado en construir máquinas de acero y engranajes, diseñadas para ser precisas y fuertes en entornos controlados, como una fábrica de coches. Sin embargo, el mun

hace 5 días3 Min. de lectura

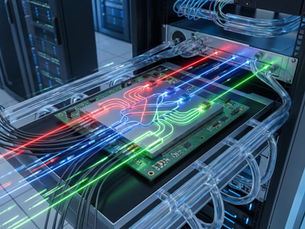

Chips fotónicos en computación de alto rendimiento: Superando los límites del silicio

Por Víctor M Aviña Alva Tijuana BC 18 de febrero de 2026.- Seguro que alguna vez has sentido cómo tu computadora se calienta cuando le pides hacer demasiadas cosas a la vez o cuando juegas a un título muy exigente. Durante décadas, este calor ha sido el gran enemigo de la tecnología. El problema es que nuestras computadoras actuales funcionan con electricidad que se mueve a través de pequeñísimos canales de silicio. Al pasar, los electrones chocan entre sí y con el material,

hace 6 días3 Min. de lectura

Tecnologías de multiplexación en redes ópticas: Más datos por el mismo cable

Por Víctor M Aviña Alva Tijuana BC 17 de febrero de 2026.- Imagina por un momento que tienes una manguera de jardín y quieres enviar agua a tres macetas diferentes al mismo tiempo. Lo más lógico sería comprar tres mangueras, pero eso te costaría más dinero y ocuparía mucho espacio en tu patio. Ahora, traslada ese mismo dilema al mundo del internet: Las empresas de telecomunicaciones necesitan enviar cantidades masivas de información a miles de personas, pero enterrar cables d

hace 7 días4 Min. de lectura

La importancia de la latencia en las aplicaciones de tiempo real: Por qué cada milisegundo cuenta

Por Víctor M Aviña Alva Tijuana BC 16 de febrero de 2026.- Imagina que estás en medio de una charla apasionante con un amigo y, de repente, cada vez que tú terminas una frase, pasan dos largos segundos antes de que él pueda responder. Esa pausa incómoda, ese silencio que rompe el ritmo y te hace dudar de si te han escuchado, es lo que en el mundo digital conocemos como latencia. A menudo solemos obsesionarnos con la velocidad de nuestra conexión, pensando que tener muchos "me

15 feb4 Min. de lectura

La evolución de los cables de red: Del ethernet a las supervelocidades

Por Víctor M Aviña Alva Tijuana BC 13 de febrero de 2026.- Seguro que alguna vez has mirado detrás de tu router o de tu computadora y has visto ese cable, normalmente de color gris, azul o amarillo, con un conector transparente que hace un clic muy satisfactorio al entrar. Aunque hoy vivimos en la era del Wi-Fi y parece que todo flota de forma invisible por el aire, la realidad es que los cables de red siguen siendo los verdaderos héroes anónimos de nuestra conexión. Nota: Lo

12 feb4 Min. de lectura

El desafío de la neutralidad de la red en un mundo hiperconectado

Por Víctor M Aviña Alva Tijuana BC 12 de febrero de 2026.- Imagina por un momento que decides salir a dar un paseo en tu coche y, al llegar a la autopista, descubres que hay carriles especiales. No son carriles para vehículos de emergencia o transporte público, sino carriles rápidos para quienes pagan una suscripción de lujo y carriles lentos, llenos de baches, para el resto de los conductores. Peor aún, imagina que la empresa que gestiona la carretera decide que, si vas a co

11 feb4 Min. de lectura

Las redes cuánticas y su potencial para una comunicación inquebrantable

Por Víctor M Aviña Alva Tijuana BC 11 de febrero de 2026.- ¿Alguna vez te has detenido a pensar en lo frágil que es realmente tu privacidad cuando envías un mensaje por internet? Aunque hoy en día usamos sistemas de cifrado muy avanzados que parecen cajas fuertes imposibles de abrir, la realidad es que todas esas cerraduras digitales se basan en problemas matemáticos muy complejos que una computadora lo suficientemente potente podría resolver algún día. Sin embargo, imagina p

10 feb3 Min. de lectura

Acceso fijo inalámbrico; FWA (Fixed Wireless Access).

Por Víctor M Aviña Alva Tijuana BC 10 de febrero de 2026.- Seguramente has pasado por esa situación en la que, tras mudarte a una zona nueva o vivir un poco alejado del centro de la ciudad, te das cuenta de que la fibra óptica simplemente no llega a tu puerta. Es una sensación frustrante, porque hoy en día no tener una buena conexión es casi como no tener luz o agua. Sin embargo, existe una tecnología que está ganando terreno y que se presenta como la solución ideal para esos

9 feb4 Min. de lectura

bottom of page